เจาะลึก Application security คืออะไร สำคัญอย่างไร

Application security คือ การรักษาความปลอดภัยของแอปพลิเคชัน ซึ่งรวมถึงกระบวนการและวิธีการต่างๆ ในการปกป้องแอปพลิเคชันจากภัยคุกคามทางไซเบอร์

Cyber crime อาชญากรรมทางไซเบอร์ ภัยคุกคามที่ต้องเฝ้าระวัง

Cyber crime (อาชญากรรมทางไซเบอร์) คือ การกระทำความผิดทางกฎหมายโดยใช้คอมพิวเตอร์หรืออุปกรณ์อิเล็กทรอนิกส์เป็นเครื่องมือในการก่อให้เกิดความเสียหาย และ/หรือแสวงหาผลกำไร

ทำความรู้จัก Cyber crime investigation bureau (สำนักสืบสวนอาชญากรรมทางเทคโนโลยี)

Cyber crime investigation bureau คือ สำนักสืบสวนอาชญากรรมทางเทคโนโลยี (สอท.) เป็นหน่วยงานหนึ่งของสำนักงานตำรวจแห่งชาติ มีหน้าที่รับผิดชอบในการสืบสวนสอบสวนคดีอาชญากรรมทางเทคโนโลยี

ทำความรู้จัก White Hat Hacker? แฮกเกอร์สายขาว คืออะไร

แฮกเกอร์หมวกขาว (White Hat Hacker) คือ บุคคลที่มีความเชี่ยวชาญด้านระบบ เครือข่าย หรือโปรแกรมด้านการรักษาความปลอดภัยในโลกไซเบอร์

5 การโจมตีทางไซเบอร์ (Cyber Attack) ภัยร้ายที่ใกล้ตัว

ปัจจุบันเป็นยุคทีมีการโจมตีทางไซเบอร์ (Cyber Attack) เพิ่มขึ้นอย่างมาก ในยุคปัจจุบันที่เทคโนโลยีดิจิทัลเข้ามามีบทบาทสำคัญในทุกภาคส่วน การทำธุรกรรมออนไลน์ การใช้โซเชียลมีเดีย และการทำงานจากที่บ้าน ล้วนแล้วแต่ต้องอาศัยการเชื่อมต่อกับอินเทอร์เน็ตทั้งสิ้น ส่งผลให้เกิดความเสี่ยงต่อการโจมตีทางไซเบอร์ (cyber attack) มากขึ้น ข้อมูลจาก Kaspersky Lab ระบุว่า ในปี 2022 มีการโจมตีทางไซเบอร์เกิดขึ้นทั่วโลกมากกว่า 650 ล้านครั้ง คิดเป็นมูลค่าความเสียหายมากกว่า 1.5 ล้านล้านดอลลาร์สหรัฐ

เจาะลึกเรื่องเทค Cyber Security คือ?

Cyber security คือ? Cyber security คือ แนวปฏิบัติในการปกป้องคอมพิวเตอร์ เครือข่าย ซอฟต์แวร์แอปพลิเคชัน ระบบที่สำคัญ และข้อมูล จากภัยคุกคามทางดิจิทัลที่อาจเกิดขึ้นได้ ภัยคุกคามทางไซเบอร์อาจรวมถึงการโจมตีด้วยมัลแวร์ การโจมตีแบบฟิชชิง การโจมตีแบบแรนซัมแวร์ การโจมตีแบบ denial-of-service และการโจมตีแบบ zero-day หลายองค์กรต้องเสียค่าใช้จ่ายเป็นตัวเลขมหาศาลเพื่อแลกกับข้อมูลที่สูญเสียไปแล้ว รวมทั้งยังสูญเสียความน่าเชื่อถือ ซึ่งแน่นอนว่าจะส่งผลต่อภาพลักษณ์ขององค์กรในทุก ๆ ด้านอย่างแน่นอน Cyber

Data security และ Information security คืออะไร แตกต่างกันไหม?

Data Security รวมถึง Information Security คือ แนวทางที่มุ่งสร้างความปลอดภัยให้แก่องค์กรธุรกิจหรือหน่วยงานที่เกี่ยวข้องต่างๆ ไม่ให้เกิดอาชญากรรมทางไซเบอร์ ยับยั้งไม่ให้ข้อมูลสำคัญเกิดการรั่วไหลไปถึงมือแฮกเกอร์ ที่อาจนำข้อมูลเหล่านั้นไปเปลี่ยนแปลง แก้ไข หรือนำไปใช้ประโยชน์โดยไม่ได้รับอนุญาตต่อไป โดย Data Security และ Information Security มีความเหมือนหรือแตกต่างกันมากขนาดไหน แล้วทำอย่างไรถึงจะสามารถป้องกันการรั่วไหลของทั้งข้อมูลที่เป็น Data และ Information ได้ วันนี้

How can cybersecurity services help with digital transformation?

In the ever-evolving landscape of technology, businesses in Thailand are undergoing a profound shift known as digital transformation. This process involves integrating digital technologies into

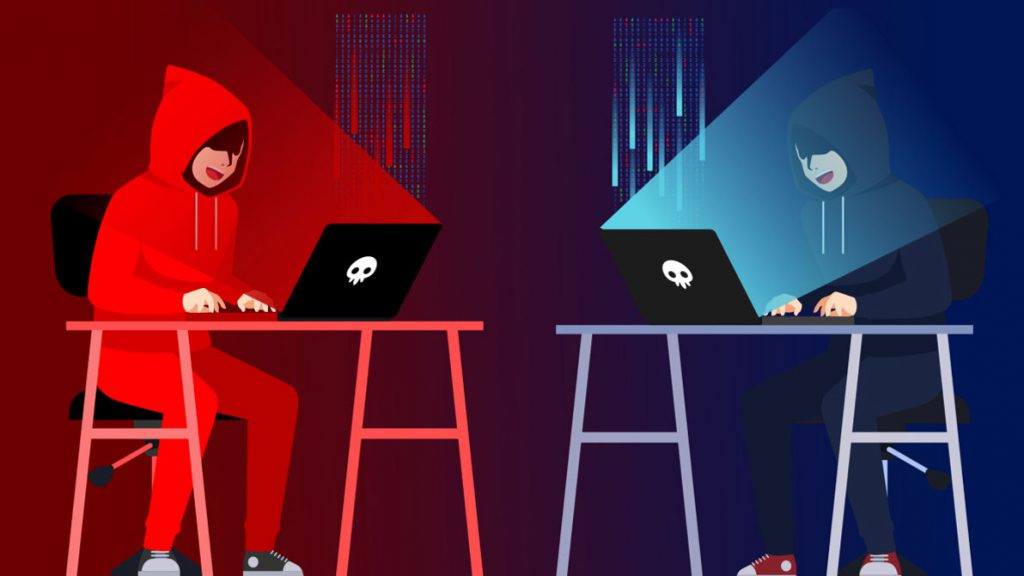

Blue Team คืออะไร ? ข้อดีของการสร้าง ทีมผู้เชี่ยวชาญด้านการป้องกันทางไซเบอร์ในองค์กร

Blue Team คืออะไร ? การแบ่งทีมเป็น Red Team และ Blue Team เป็นแนวทางสำคัญที่ได้แนวคิดมาจากการฝึกซ้อมรบทางการทหาร ในโลกของความปลอดภัยทางไซเบอร์ จึงมี เรดทีมและบลูทีมในการปกป้ององค์กรจากการโจมตีและช่วยปรับปรุงความปลอดภัยทางไซเบอร์อย่างมีประสิทธิภาพ Red Team มีบทบาทในการโจมตีแบบเชิงรุก การทำงานของพวกเขาคือการสร้างสถานการณ์ที่เหมือนกับการโจมตีจริง เพื่อตรวจหาช่องโหว่และความอ่อนแอในระบบขององค์กร พวกเขาต้องเรียนรู้เทคนิคและวิธีการใหม่ ๆ เพื่อท้าทายความปลอดภัยของระบบอยู่เสมอ Blue Team มีบทบาทในการป้องกันและตอบสนองต่อการโจมตี

HOAX ภัยร้ายบน Notification Facebook

HOAX คืออะไร การกลับมาระบาดอีกครั้งของมัลแวร์ในคราบของการแท็กโพสต์ทางเฟสบุ๊ก ซึ่งมีรูปแบบเป็นการแท็กเพื่อนคราวละมาก ๆ และมีข้อความในแนวชวนตื่นตระหนก, ข่าวร้าย, หรือเชิญชวนเพื่อหลอกให้คลิกลิงก์ที่คนร้ายได้แนบมา หากมีเหยื่อหลงเชื่อกดลิงก์ดังกล่าวก็จะทำให้บัญชีเฟซบุ๊กของเหยื่ออาจไม่ปลอดภัยอีกต่อไปมัลแวร์ดังกล่าวถูกเรียกว่า Virus Hoax หรือไวรัสข่าวปลอม โดยเมื่อเหยื่อติดไวรัสจากการคลิกลิงก์ไปแล้วก็จะทำให้เหยื่อกลายเป็นผู้กระจายไวรัสนี้ผ่านการแท็กเพื่อน ๆ ในโพสต์ โดยตัวไวรัสมีรูปแบบการทำงานเหมือนกับเว็บฟิชชิ่ง (Phishing) เป็นหน้าล็อกอินเพื่อหลอกให้เหยื่อกรอกอีเมลและรหัสผ่านบัญชี ซึ่งเป็นข้อมูลที่อ่อนไหวของตนลงไป วิธีสังเกตุการคุกคามของ HOAX แบบเบื้องต้น เป็นเพื่อนที่อาจสนิทแต่ไม่ได้มีความเคลื่อนไหวร่วมกันในชีวิตจริง ณ ขณะนั้นแท็กมา

Cyber Security คืออะไร? มาทำความรู้จักให้ลึกซึ้งมากขึ้น

Cyber Security คือ การนำเทคโนโลยี กระบวนการ และแนวทางการปฏิบัติที่ถูกออกแบบโดยเฉพาะมาใช้เพื่อปกป้องเครือข่าย (network Security), อุปกรณ์, โปรแกรม และข้อมูลขององค์กรจากการถูกโจมตีเพื่อสร้างความเสียหาย และเพื่อป้องกันไม่ให้มีการเข้าถึงจากบุคคลที่ไม่ได้รับอนุญาต โดยแนวทางของ Cyber Security มีทั้งหมด 7 อย่าง Network Security การรักษาความปลอดภัยบนเครือข่าย (Network Security) คือ การวางแนวทางการป้องกันการเข้าถึงโครงสร้างพื้นฐานภายในโดยไม่ได้รับอนุญาต

Red Team VS Blue Team

Red Team vs. Blue Team: In the cybersecurity arena, the Red Team and the Blue Team are pivotal in countering cyber threats. This article explores